VPN Tunneling

IP tunnel

RFC 1853

RFC 2003

SUMBER : http://id.wikipedia.org/wiki/IP_tunnel

Konsep Dasar Demilitarised Zone (DMZ) Pada Sistem Keamanan Jaringan

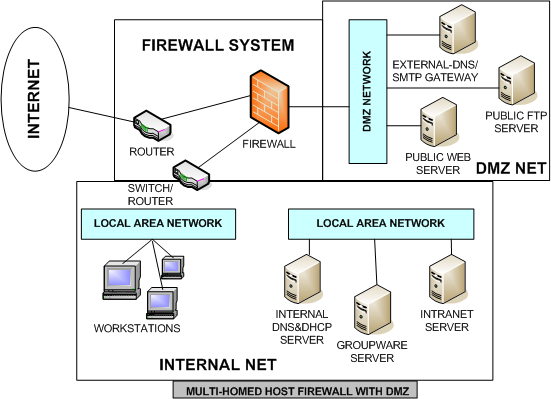

Firewall merupakan sistem yang menyediakan konektifitas yang aman antar jaringan baik internal maupun eksternal dalam beberapa lapis keamanan dengan fungsi yang berbeda. Pengertian firewall yang lain adalah sistem yang mengimplementasikan aturan keamanan untuk komunikasi antar jaringan komputer. Bagan keamanan digambarkan sebagai berikut:

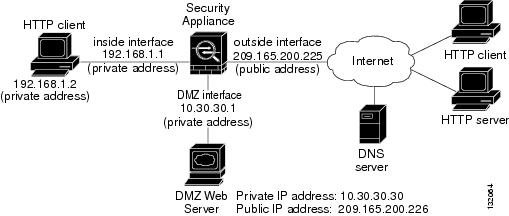

pengujian kinerja sistem telah dilakukan. Langkah ini dilakukan untuk meyakinkan bahwa sistem tidak terganggu selama proses instalasi dan konfigurasi.Sebelumnya arsitektur keamanan yang akan dibangun digambarkan sebagai berikut: Langkah yang perlu dilakukan adalah sebagai berikut: Pertama adalah menentukan subnet yang akan digunakan pada DMZ. 192.100.100.0/24 merupakan tebaran IP yang digunakan pada jaringan.

sumber : http://www.itatscommunity.com/news/konesep_dasar_demilitarised_zone_dmz_pada_sistem_eaman_jaringan/2011-01-15-15

Simple Configuration Load Balancing ( 2 line 1 router)

/ip address

add address=192.168.0.254/24 network=192.168.0.0 broadcast=192.168.0.255

interface=Local comment="Link to Local Lan" disabled=no

add address=192.168.1.2/24 network=192.168.1.0 broadcast=192.168.255

interface=speedy1 comment="Link to Modem 1" disabled=no

add address=192.168.2.2/24 network=192.168.2.0 broadcast=192.168.2.255

interface=speedy2 comment="Link to Modem 2" disabled=no

2. Setting manggle untuk konsep NTH dan mark packet

/ip firewall mangle

add chain=prerouting in-interface=Local connection-state=new

nth=1,2,0 action=mark-connection new-connection-mark=link1

passthrough=yes comment="Mark Nth for link 1" disabled=no

add chain=prerouting in-interface=Local connection-mark=link1

action=mark-routing new-routing-mark=link1 passthrough=no

comment="" disabled=no

add chain=prerouting in-interface=Local connection-state=new

nth=1,2,1 action=mark-connection new-connection-mark=link2

passthrough=yes comment="Mark Nth for link 1" disabled=no

add chain=prerouting in-interface=Local connection-mark=link2

action=mark-routing new-routing-mark=link2 passthrough=no

comment="" disabled=no

3. Nat tables untuk Link1 and link 2

/ip firewall nat

add chain=srcnat connection-mark=link1 action=src-nat to-addresses=

192.168.1.2 to-ports=0-65535 comment="Masquee Nat Link 1" disabled=no

add chain=srcnat connection-mark=link1 action=src-nat to-addresses=

192.168.2.2 to-ports=0-65535 comment="Masquee Nat Link 2" disabled=no

4. Ip routing for link 1 and 2

/ ip route

add dst-address=0.0.0.0/0 gateway=192.168.1.1 scope=255 target-scope=10

routing-mark=link1 comment="Link To modem1" disabled=no

add dst-address=0.0.0.0/0 gateway=192.168.2.2 scope=255 target-scope=10

routing-mark=link2 comment="Link To modem1" disabled=no

add dst-address=0.0.0.0/0 gateway=192.168.2.2 scope=255 target-scope=10

comment="Default routing" disabled=no <<-- this default routing

sumber

Cara Setting Mikrotik dengan ISP Speedy

Ada pun fitur2 nya sbb:

* Firewall and NAT - stateful packet filtering; Peer-to-Peer protocol filtering; source and destination NAT; classification by source MAC, IP addresses (networks or a list of networks) and address types, port range, IP protocols, protocol options (ICMP type, TCP flags and MSS), interfaces, internal packet and connection marks, ToS (DSCP) byte, content, matching sequence/frequency, packet size, time and more...

* Routing - Static routing; Equal cost multi-path routing; Policy based routing (classification done in firewall); RIP v1 / v2, OSPF v2, BGP v4

* Data Rate Management - Hierarchical HTB QoS system with bursts; per IP / protocol / subnet / port / firewall mark; PCQ, RED, SFQ, FIFO queue; CIR, MIR, contention ratios, dynamic client rate equalizing (PCQ), bursts, Peer-to-Peer protocol limitation

* HotSpot - HotSpot Gateway with RADIUS authentication and accounting; true Plug-and-Play access for network users; data rate limitation; differentiated firewall; traffic quota; real-time status information; walled-garden; customized HTML login pages; iPass support; SSL secure authentication; advertisement support

* Point-to-Point tunneling protocols - PPTP, PPPoE and L2TP Access Concentrators and clients; PAP, CHAP, MSCHAPv1 and MSCHAPv2 authentication protocols; RADIUS authentication and accounting; MPPE encryption; compression for PPPoE; data rate limitation; differentiated firewall; PPPoE dial on demand

* Simple tunnels - IPIP tunnels, EoIP (Ethernet over IP)

* IPsec - IP security AH and ESP protocols; MODP Diffie-Hellman groups 1,2,5; MD5 and SHA1 hashing algorithms; DES, 3DES, AES-128, AES-192, AES-256 encryption algorithms; Perfect Forwarding Secrecy (PFS) MODP groups 1,2,5

* Proxy - FTP and HTTP caching proxy server; HTTPS proxy; transparent DNS and HTTP proxying; SOCKS protocol support; DNS static entries; support for caching on a separate drive; access control lists; caching lists; parent proxy support

* DHCP - DHCP server per interface; DHCP relay; DHCP client; multiple DHCP networks; static and dynamic DHCP leases; RADIUS support

* VRRP - VRRP protocol for high availability

* UPnP - Universal Plug-and-Play support

* NTP - Network Time Protocol server and client; synchronization with

GPS system

* Monitoring/Accounting - IP traffic accounting, firewall actions logging, statistics graphs accessible via HTTP

* SNMP - read-only access

* M3P - MikroTik Packet Packer Protocol for Wireless links and Ethernet

* MNDP - MikroTik Neighbor Discovery Protocol; also supports Cisco Discovery Protocol (CDP)

* Tools - ping; traceroute; bandwidth test; ping flood; telnet; SSH; packet sniffer; Dynamic DNS update tool

Layer 2 connectivity

* Wireless - IEEE802.11a/b/g wireless client and access point (AP) modes; Nstreme and Nstreme2 proprietary protocols; Wireless Distribution System (WDS) support; virtual AP; 40 and 104 bit WEP; WPA pre-shared key authentication; access control list; authentication with RADIUS server; roaming (for wireless client); AP bridging

* Bridge - spanning tree protocol; multiple bridge interfaces; bridge firewalling, MAC

* VLAN - IEEE802.1q Virtual LAN support on Ethernet and wireless links; multiple VLANs; VLAN bridging

* Synchronous - V.35, V.24, E1/T1, X.21, DS3 (T3) media types; sync-PPP, Cisco HDLC, Frame Relay line protocols; ANSI-617d (ANDI or annex D) and Q933a (CCITT or annex A) Frame Relay LMI types

* Asynchronous - s*r*al PPP dial-in / dial-out; PAP, CHAP, MSCHAPv1 and MSCHAPv2 authentication protocols; RADIUS authentication and accounting; onboard s*r*al ports; modem pool with up to 128 ports; dial on demand

* ISDN - ISDN dial-in / dial-out; PAP, CHAP, MSCHAPv1 and MSCHAPv2 authentication protocols; RADIUS authentication and accounting; 128K bundle support; Cisco HDLC, x75i, x75ui, x75bui line protocols; dial on demand

* SDSL - Single-line DSL support; line termination and network termination modes

Instalasi dapat dilakukan pada Standard computer PC.

PC yang akan dijadikan router mikrotikpun tidak memerlukan resource

yang cukup besar untuk penggunaan standard, misalnya hanya sebagai gateway.

berikut spec minimal nya :

* CPU and motherboard - bisa pake P1 ampe P4, AMD, cyrix asal yang bukan multi-prosesor

* RAM - minimum 32 MiB, maximum 1 GiB; 64 MiB atau lebih sangat dianjurkan, kalau mau sekalian dibuat proxy , dianjurkan 1GB... perbandingannya, 15MB di memori ada 1GB di proxy..

* HDD minimal 128MB parallel ATA atau Compact Flash, tidak dianjurkan menggunakan UFD, SCSI, apa lagi S-ATA

*NIC 10/100 atau 100/1000

Untuk keperluan beban yang besar ( network yang kompleks, routing yang rumit dll) disarankan untuk mempertimbangkan pemilihan resource PC yang memadai.

Lebih lengkap bisa dilihat di www.mikrotik.com.

Meskipun demikian Mikrotik bukanlah free software, artinya kita harus membeli licensi terhadap segala fasiltas yang disediakan. Free trial hanya untuk 24 jam saja.

Kita bisa membeli software mikrotik dalam bentuk CD yang diinstall pada Hard disk atau disk on module (DOM). Jika kita membeli DOM tidak perlu install tetapi tinggal menancapkan DOM pada slot IDE PC kita.

Langkah-langkah berikut adalah dasar-dasar setup mikrotik yang dikonfigurasikan untuk jaringan sederhana sebagai gateway server.

1. Langkah pertama adalah install Mikrotik RouterOS pada PC atau pasang DOM.

2. Login Pada Mikrotik Routers melalui console :

MikroTik v2.9.7

Login: admin

Password: (kosongkan)

Sampai langkah ini kita sudah bisa masuk pada mesin Mikrotik. User default adalah admin

dan tanpa password, tinggal ketik admin kemudian tekan tombol enter.

3. Untuk keamanan ganti password default

[admin@Mikrotik] > password

old password: *****

new password: *****

retype new password: *****

[admin@ Mikrotik]] >

4. Mengganti nama Mikrotik Router, pada langkah ini nama server akan diganti menjadi “Andre-Network” (nama ini sih bebas2 aja mo diganti)

[admin@Mikrotik] > system identity set name=Andre-Network

[admin@Andre-Network] >

5. Melihat interface pada Mikrotik Router

[admin@Andre-Network] > interface print

Flags: X - disabled, D - dynamic, R - running

# NAME TYPE RX-RATE TX-RATE MTU

0 R ether1 ether 0 0 1500

1 R ether2 ether 0 0 1500

[admin@Andre-Network] >

6. Memberikan IP address pada interface Mikrotik. Misalkan ether1 akan kita gunakan untuk koneksi ke Internet dengan IP 192.168.0.1 dan ether2 akan kita gunakan untuk network local kita dengan IP 172.16.0.1

[admin@Andre-Network] > ip address add address=192.168.0.1

netmask=255.255.255.0 interface=ether1

[admin@Andre-Network] > ip address add address=172.16.0.1

netmask=255.255.255.0 interface=ether2

7. Melihat konfigurasi IP address yang sudah kita berikan

[admin@Andre-Network] >ip address print

Flags: X - disabled, I - invalid, D - dynamic

# ADDRESS NETWORK BROADCAST INTERFACE

0 192.168.0.1/24 192.168.0.0 192.168.0.63 ether1

1 172.16.0.1/24 172.16.0.0 172.16.0.255 ether2

[admin@Andre-Network] >

8. Memberikan default Gateway, diasumsikan gateway untuk koneksi internet adalah 192.168.0.254

[admin@Andre-Network] > /ip route add gateway=192.168.0.254

9. Melihat Tabel routing pada Mikrotik Routers

[admin@Andre-Network] > ip route print

Flags: X - disabled, A - active, D - dynamic,

C - connect, S - static, r - rip, b - bgp, o - ospf

# DST-ADDRESS PREFSRC G GATEWAY DISTANCE INTERFACE

0 ADC 172.16.0.0/24 172.16.0.1 ether2

1 ADC 192.168.0.0/26 192.168.0.1 ether1

2 A S 0.0.0.0/0 r 192.168.0.254 ether1

[admin@Andre-Network] >

10. Tes Ping ke Gateway untuk memastikan konfigurasi sudah benar

[admin@Andre-Network] > ping 192.168.0.254

192.168.0.254 64 byte ping: ttl=64 time<1 ms

192.168.0.254 64 byte ping: ttl=64 time<1 ms

2 packets transmitted, 2 packets received, 0% packet loss

round-trip min/avg/max = 0/0.0/0 ms

[admin@Andre-Network] >

11. Setup DNS pada Mikrotik Routers

[admin@Andre-Network] > ip dns set primary-dns=192.168.0.10 allow-remoterequests=no

[admin@Andre-Network] > ip dns set secondary-dns=192.168.0.11 allow-remoterequests=no

12. Melihat konfigurasi DNS

[admin@Andre-Network] > ip dns print

primary-dns: 192.168.0.10

secondary-dns: 192.168.0.11

allow-remote-requests: no

cache-size: 2048KiB

cache-max-ttl: 1w

cache-used: 16KiB

[admin@Andre-Network] >

13. Tes untuk akses domain, misalnya dengan ping nama domain

[admin@Andre-Network] > ping yahoo.com

216.109.112.135 64 byte ping: ttl=48 time=250 ms

10 packets transmitted, 10 packets received, 0% packet loss

round-trip min/avg/max = 571/571.0/571 ms

[admin@Andre-Network] >

Jika sudah berhasil reply berarti seting DNS sudah benar.

14. Setup Masquerading, Jika Mikrotik akan kita pergunakan sebagai gateway server maka agar client computer pada network dapat terkoneksi ke internet perlu kita masquerading.

[admin@Andre-Network]> ip firewall nat add action=masquerade outinterface=

ether1 chain:srcnat

[admin@Andre-Network] >

15. Melihat konfigurasi Masquerading

[admin@Andre-Network]ip firewall nat print

Flags: X - disabled, I - invalid, D - dynamic

0 chain=srcnat out-interface=ether1 action=masquerade

[admin@Andre-Network] >

Setelah langkah ini bisa dilakukan pemeriksaan untuk koneksi dari jaringan local. Dan jika berhasil berarti kita sudah berhasil melakukan instalasi Mikrotik Router sebagai Gateway server. Setelah terkoneksi dengan jaringan Mikrotik dapat dimanage menggunakan WinBox

yang bisa di download dari Mikrotik.com atau dari server mikrotik kita.

Misal Ip address server

mikrotik kita 192.168.0.1, via browser buka http://192.168.0.1 dan download WinBox dari situ.

Jika kita menginginkan client mendapatkan IP address secara otomatis maka perlu kita setup dhcp server pada Mikrotik. Berikut langkah-langkahnya :

1.Buat IP address pool

/ip pool add name=dhcp-pool ranges=172.16.0.10-172.16.0.20

2. Tambahkan DHCP Network dan gatewaynya yang akan didistribusikan ke client Pada contoh ini networknya adalah 172.16.0.0/24 dan gatewaynya 172.16.0.1

/ip dhcp-server network add address=172.16.0.0/24 gateway=172.16.0.1

3. Tambahkan DHCP Server ( pada contoh ini dhcp diterapkan pada interface ether2 )

/ip dhcp-server add interface=ether2 address-pool=dhcp-pool

4. Lihat status DHCP server

[admin@Andre-Network]> ip dhcp-server print

Flags: X - disabled, I - invalid

# NAME INTERFACE RELAY ADDRESS-POOL LEASE-TIME ADD-ARP

0 X dhcp1 ether2

Tanda X menyatakan bahwa DHCP server belum enable maka perlu dienablekan terlebih dahulu pada langkah 5.

5. Jangan Lupa dibuat enable dulu dhcp servernya

/ip dhcp-server enable 0

kemudian cek kembali dhcp-server seperti langkah 4, jika tanda X sudah tidak ada berarti sudah aktif.

6. Tes Dari client

c:\>ping www.yahoo.com

untuk bandwith controller, bisa dengan sistem simple queue ataupun bisa dengan mangle

[admin@Andre-Network] queue simple> add name=Komputer01

interface=ether2 target-address=172.16.0.1/24 max-limit=65536/131072

[admin@Andre-Network] queue simple> add name=Komputer02

interface=ether2 target-address=172.16.0.2/24 max-limit=65536/131072

dan seterusnya...

lengkap nya ada disini

http://www.mikrotik.com/docs/ros/2.9/root/queue

http://linux-ip.net/articles/Traffic.../overview.html

http://luxik.cdi.cz/~devik/qos/htb/

http://www.docum.org/docum.org/docs/

SUMBER : http://74.125.153.132/search?q=cache:zUzKn4cV_AsJ:118.98.163.253/view.php%3Ffile%3DJARINGAN/Tutorial%2BStep%2Bby%2Bstep%2Bsetting%2Bmikrotik.doc+setting+mikrotik+router&cd=83&hl=id&ct=clnk&gl=id&client=firefox-a

Pengin banget, bikin koneksi dari virtual machine ke jaringan luar. Udah nyoba pake bridge ga bisa. Sekarang bikin experiment lagi, tapi pake router.

Pengin banget, bikin koneksi dari virtual machine ke jaringan luar. Udah nyoba pake bridge ga bisa. Sekarang bikin experiment lagi, tapi pake router. Laptop (Windows XP Pro) ini aku jadikan router yang terhubung ke dua jaringan virtual di VMware.

Jaringan yang satu 10.10.1.0/29 ada Windows Server 2003 Standard Edition dengan IP 10.10.1.2/29 terhubung ke gateway 10.10.1.1/29 (VMware Network Adapter).

Jaringan satu lagi 10.10.1.8/29 ada Debian Linux (Etch) dengan IP 10.10.1.10/29 terhubung ke gateway 10.10.1.9/29 .

Setelah semua setting selesai lengkap dengan routing table-nya. Aku koneksikan laptop ke LAN di RPL dengan IP 10.126.17.121/24 dan gateway 10.126.17.1/24.

Hasilnya???

Terlihat di tcpdump: ping 10.126.17.1 dari Debian

kresna:/home/fitrah# tcpdump -nt

tcpdump: verbose output suppressed, use -v or -vv for full protocol decode

listening on eth0, link-type EN10MB (Ethernet), capture size 96 bytes

arp who-has 10.10.1.9 tell 10.10.1.10

arp reply 10.10.1.9 is-at 00:50:56:c0:00:02

IP 10.10.1.10 > 10.126.17.1: ICMP echo request, id 9507, seq 1, length 64

IP 10.10.1.10 > 10.126.17.1: ICMP echo request, id 9507, seq 2, length 64

IP 10.10.1.10 > 10.126.17.1: ICMP echo request, id 9507, seq 3, length 64

IP 10.10.1.10 > 10.126.17.1: ICMP echo request, id 9507, seq 4, length 64

IP 10.10.1.10 > 10.126.17.1: ICMP echo request, id 9507, seq 5, length 64

IP 10.10.1.10 > 10.126.17.1: ICMP echo request, id 9507, seq 6, length 648 packets captured

8 packets received by filter

0 packets dropped by kernel

Ternyata ga bisa. Kesel banget!!!!

Aku belum tahu kenapa hasilnya begitu soalnya windump yang coba aku jalankan di laptop ini ga bisa jalan, jadi ngga’ bisa liat paket yang jalan antara laptop dan 10.126.17.1/24. Tapi asumsiku begini:

Paket ICMP yang dikirim dari 10.10.1.10/29 itu bisa sampai ke 10.126.17.1/24, TAPI karena gateway 10.126.17.1/24 ga tahu jaringan 10.10.1.8/24 yang terhubung ke laptopku, maka dia ga bisa reply ke 10.10.1.10/29.

Atau

Routing table-ku yang keliru

Microsoft Windows XP [Version 5.1.2600]

(C) Copyright 1985-2001 Microsoft Corp.C:\Documents and Settings\M. Fithrah Muttaqin>route print

===========================================================================

Interface List

0×1 ……………………… MS TCP Loopback interface

0×2 …00 50 56 c0 00 02 …… VMware Virtual Ethernet Adapter for VMnet2

0×3 …00 50 56 c0 00 01 …… VMware Virtual Ethernet Adapter for VMnet1

0×10005 …00 0f b0 d2 b7 d0 …… Realtek RTL8139/810x Family Fast Ethernet NIC - Packet Scheduler Miniport

===========================================================================

===========================================================================

Active Routes:

Network Destination Netmask Gateway Interface Metric

0.0.0.0 0.0.0.0 10.126.17.1 10.126.17.121 20

10.10.1.0 255.255.255.248 10.10.1.1 10.10.1.1 20

10.10.1.1 255.255.255.255 127.0.0.1 127.0.0.1 20

10.10.1.8 255.255.255.248 10.10.1.9 10.10.1.9 20

10.10.1.9 255.255.255.255 127.0.0.1 127.0.0.1 20

10.126.17.0 255.255.255.0 10.126.17.121 10.126.17.121 20 <— 10.126.17.121 255.255.255.255 127.0.0.1 127.0.0.1 20

10.255.255.255 255.255.255.255 10.10.1.1 10.10.1.1 20

10.255.255.255 255.255.255.255 10.10.1.9 10.10.1.9 20

10.255.255.255 255.255.255.255 10.126.17.121 10.126.17.121 20

127.0.0.0 255.0.0.0 127.0.0.1 127.0.0.1 1

169.254.0.0 255.255.0.0 10.10.1.1 10.10.1.1 30

224.0.0.0 240.0.0.0 10.10.1.1 10.10.1.1 20

224.0.0.0 240.0.0.0 10.10.1.9 10.10.1.9 20

224.0.0.0 240.0.0.0 10.126.17.121 10.126.17.121 20

255.255.255.255 255.255.255.255 10.10.1.1 10.10.1.1 1

255.255.255.255 255.255.255.255 10.10.1.9 10.10.1.9 1

255.255.255.255 255.255.255.255 10.126.17.121 10.126.17.121 1

Default Gateway: 10.126.17.1

===========================================================================

Persistent Routes:

None

Tapi ga apa-apa, masih ada jalan lain, walaupun belum terpikirkan. Paling tidak ada bahan untuk posting di blog ini.

Berikut ini cara menjadikan Windows sebagai PC router:

Secara default, windows tidak dapat melakukan IP address forwarding sehingga windows tidak dapat melakukan routing IP address antar-jaringan.

Namun kita dapat menjadikan windows sebagai sebuah PC router dengan melakukan sedikit perubahan pada registry windows.

Sebelum lupa:

Untuk Windows 2000/NT ga perlu susah2 edit registry, soalnya udah ada pilihan untuk set IP Forwarding. Klo ga salah di Properties-nya network adapter (Local Area Connection Properties) di tab Advanced ada checkbox IP Forwarding.

Nah, untuk mengetahui perubahan yang terjadi pada windows sebelum dan setelah menjadi router, terlebih dahulu kita jalankan perintah ipconfig /all pada command prompt. Sebelum menjadi router, “IP Routing Enabled” (pada bagian Windows IP Configuration) masih bernilai “false”.

Untuk menjadikan windows sebagai router, begini caranya:

1. Masuk ke registry editor

Start -> Run -> ketik regedit

2. Cari key berikut ini:

HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Services\Tcpip\Parameters

3. Ganti dword value IPEnableRouter menjadi 1

4. Restart windows

Setelah itu kita jalankan perintah ipconfig /all pada command prompt, jika nilai “IP Routing Enabled” bernilai “yes”, maka windows sudah bisa menjadi router dan kita bisa membuat routing table dengan perintah route pada command prompt.

Menjadikan Windows Sebagai PC Router

Pengin banget, bikin koneksi dari virtual machine ke jaringan luar. Udah nyoba pake bridge ga bisa. Sekarang bikin experiment lagi, tapi pake router. Laptop (Windows XP Pro) ini aku jadikan router yang terhubung ke dua jaringan virtual di VMware.

Jaringan yang satu 10.10.1.0/29 ada Windows Server 2003 Standard Edition dengan IP 10.10.1.2/29 terhubung ke gateway 10.10.1.1/29 (VMware Network Adapter).

Jaringan satu lagi 10.10.1.8/29 ada Debian Linux (Etch) dengan IP 10.10.1.10/29 terhubung ke gateway 10.10.1.9/29 .

Setelah semua setting selesai lengkap dengan routing table-nya. Aku koneksikan laptop ke LAN di RPL dengan IP 10.126.17.121/24 dan gateway 10.126.17.1/24.

Hasilnya???

Terlihat di tcpdump: ping 10.126.17.1 dari Debian

kresna:/home/fitrah# tcpdump -nt

tcpdump: verbose output suppressed, use -v or -vv for full protocol decode

listening on eth0, link-type EN10MB (Ethernet), capture size 96 bytes

arp who-has 10.10.1.9 tell 10.10.1.10

arp reply 10.10.1.9 is-at 00:50:56:c0:00:02

IP 10.10.1.10 > 10.126.17.1: ICMP echo request, id 9507, seq 1, length 64

IP 10.10.1.10 > 10.126.17.1: ICMP echo request, id 9507, seq 2, length 64

IP 10.10.1.10 > 10.126.17.1: ICMP echo request, id 9507, seq 3, length 64

IP 10.10.1.10 > 10.126.17.1: ICMP echo request, id 9507, seq 4, length 64

IP 10.10.1.10 > 10.126.17.1: ICMP echo request, id 9507, seq 5, length 64

IP 10.10.1.10 > 10.126.17.1: ICMP echo request, id 9507, seq 6, length 648 packets captured

8 packets received by filter

0 packets dropped by kernel

Ternyata ga bisa. Kesel banget!!!!

Aku belum tahu kenapa hasilnya begitu soalnya windump yang coba aku jalankan di laptop ini ga bisa jalan, jadi ngga’ bisa liat paket yang jalan antara laptop dan 10.126.17.1/24. Tapi asumsiku begini:

Paket ICMP yang dikirim dari 10.10.1.10/29 itu bisa sampai ke 10.126.17.1/24, TAPI karena gateway 10.126.17.1/24 ga tahu jaringan 10.10.1.8/24 yang terhubung ke laptopku, maka dia ga bisa reply ke 10.10.1.10/29.

Atau

Routing table-ku yang keliru

Microsoft Windows XP [Version 5.1.2600]

(C) Copyright 1985-2001 Microsoft Corp.C:\Documents and Settings\M. Fithrah Muttaqin>route print

===========================================================================

Interface List

0×1 ……………………… MS TCP Loopback interface

0×2 …00 50 56 c0 00 02 …… VMware Virtual Ethernet Adapter for VMnet2

0×3 …00 50 56 c0 00 01 …… VMware Virtual Ethernet Adapter for VMnet1

0×10005 …00 0f b0 d2 b7 d0 …… Realtek RTL8139/810x Family Fast Ethernet NIC - Packet Scheduler Miniport

===========================================================================

===========================================================================

Active Routes:

Network Destination Netmask Gateway Interface Metric

0.0.0.0 0.0.0.0 10.126.17.1 10.126.17.121 20

10.10.1.0 255.255.255.248 10.10.1.1 10.10.1.1 20

10.10.1.1 255.255.255.255 127.0.0.1 127.0.0.1 20

10.10.1.8 255.255.255.248 10.10.1.9 10.10.1.9 20

10.10.1.9 255.255.255.255 127.0.0.1 127.0.0.1 20

10.126.17.0 255.255.255.0 10.126.17.121 10.126.17.121 20 <— 10.126.17.121 255.255.255.255 127.0.0.1 127.0.0.1 20

10.255.255.255 255.255.255.255 10.10.1.1 10.10.1.1 20

10.255.255.255 255.255.255.255 10.10.1.9 10.10.1.9 20

10.255.255.255 255.255.255.255 10.126.17.121 10.126.17.121 20

127.0.0.0 255.0.0.0 127.0.0.1 127.0.0.1 1

169.254.0.0 255.255.0.0 10.10.1.1 10.10.1.1 30

224.0.0.0 240.0.0.0 10.10.1.1 10.10.1.1 20

224.0.0.0 240.0.0.0 10.10.1.9 10.10.1.9 20

224.0.0.0 240.0.0.0 10.126.17.121 10.126.17.121 20

255.255.255.255 255.255.255.255 10.10.1.1 10.10.1.1 1

255.255.255.255 255.255.255.255 10.10.1.9 10.10.1.9 1

255.255.255.255 255.255.255.255 10.126.17.121 10.126.17.121 1

Default Gateway: 10.126.17.1

===========================================================================

Persistent Routes:

None

Tapi ga apa-apa, masih ada jalan lain, walaupun belum terpikirkan. Paling tidak ada bahan untuk posting di blog ini.

Berikut ini cara menjadikan Windows sebagai PC router:

Secara default, windows tidak dapat melakukan IP address forwarding sehingga windows tidak dapat melakukan routing IP address antar-jaringan.

Namun kita dapat menjadikan windows sebagai sebuah PC router dengan melakukan sedikit perubahan pada registry windows.

Sebelum lupa:

Untuk Windows 2000/NT ga perlu susah2 edit registry, soalnya udah ada pilihan untuk set IP Forwarding. Klo ga salah di Properties-nya network adapter (Local Area Connection Properties) di tab Advanced ada checkbox IP Forwarding.

Nah, untuk mengetahui perubahan yang terjadi pada windows sebelum dan setelah menjadi router, terlebih dahulu kita jalankan perintah ipconfig /all pada command prompt. Sebelum menjadi router, “IP Routing Enabled” (pada bagian Windows IP Configuration) masih bernilai “false”.

Untuk menjadikan windows sebagai router, begini caranya:

1. Masuk ke registry editor

Start -> Run -> ketik regedit

2. Cari key berikut ini:

HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Services\Tcpip\Parameters

3. Ganti dword value IPEnableRouter menjadi 1

4. Restart windows

Setelah itu kita jalankan perintah ipconfig /all pada command prompt, jika nilai “IP Routing Enabled” bernilai “yes”, maka windows sudah bisa menjadi router dan kita bisa membuat routing table dengan perintah route pada command prompt.

DASAR2 ROUTER

Sebelum kita pelajari lebih jauh mengenai bagaimana mengkonfigurasi router cisco, kita perlu memahami lebih baik lagi mengenai beberapa aturan dasar routing. Juga tentunya kita harus memahami sistem penomoran IP,subnetting,netmasking dan saudara-saudaranya.

Contoh kasus:

Host X à 128.1.1.1 (ip Kelas B network id 128.1.x.x)

Host Y à 128.1.1.7 (IP kelas B network id 128.1.x.x)

Host Z à 128.2.2.1 (IP kelas B network id 128.2.x.x)

Pada kasus di atas, host X dan host Y dapat berkomunikasi langsung tetapi baik host X maupun Y tidak dapat berkomunikasi dengan host Z, karena mereka memiliki network Id yang berbeda. Bagaimana supaya Z dapat berkomunikasi dengan X dan Y ? gunakan router !

Contoh kasus menggunakan subnetting

Host P à 128.1.208.1 subnet mask 255.255.240.0

Host Q à 128.1.208.2 subnet mask 255.255.240.0

Host R à 128.1.80.3 subnet mask 255.255.240.0

Nah, ketika subnetting dipergunakan, maka dua host yang terhubung ke segmen jaringan yang sama dapat berkomunikasi hanya jika baik network id maupun subnetid-nya sesuai.Pada kasus di atas, P dan Q dapat berkomunikasi dengan langsung, R memiliki network id yang sama dengan P dan Q tetapi memiliki subnetidyang berbeda. Dengan demikian R tidak dapat berkomunikasi secara langsung dengan P dan Q. Bagaimana supaya R dapat berkomunikasi dengan P dan Q ? gunakan router !

Jadi fungsi router, secara mudah dapat dikatakan, menghubungkan dua buah jaringan yang berbeda, tepatnya mengarahkan rute yang terbaik untuk mencapai network yang diharapkan

Dalam implementasinya, router sering dipakai untuk menghubungkan jaringan antar lembaga atau perusahaan yang masing-masing telah memiliki jaringan dengan network id yang berbeda. Contoh lainnya yang saat ini populer adalah ketika perusahaan anda akan terhubung ke internet. Maka router akan berfungsi mengalirkan paket data dari perusahaan anda ke lembaga lain melalui internet, sudah barang tentu nomor jaringan anda akan bereda dengan perushaaan yang anda tuju.

Jika sekedar menghubungkan 2 buah jaringan, sebenarnya anda juga dapat menggunakan pc berbasis windows NT atau linux. Dengan memberikan 2 buah network card dan sedikit setting, sebenarnya anda telah membuat router praktis. Namun tentunya dengan segala keterbatasannya.

Di pasaran sangat beragam merek router, antara lain baynetworks, 3com dan cisco. Modul kursus kita kali ini akan membahas khusus cisco. Mengapa ? karena cisco merupakan router yang banyak dipakai dan banyak dijadikan standar bagi produk lainnya.

Lebih jauh tentang routing

Data-data dari device yang terhubung ke Internet dikirim dalam bentuk datagram, yaitu paket data yang didefinisikan oleh IP. Datagram memiliki alamat tujuan paket data; Internet Protocol memeriksa alamat ini untuk menyampaikan datagram dari device asal ke device tujuan. Jika alamat tujuan datagram tersebut terletak satu jaringan dengan device asal, datagram langsung disampaikan kepada device tujuan tersebut. Jika ternyata alamat tujuan datagram tidak terdapat di jaringan yang sama, datagram disampaikan kepada router yang paling tepat (the best available router).

IP Router (biasa disebut router saja) adalah device yang melakukan fungsi meneruskan datagram IP pada lapisan jaringan. Router memiliki lebih dari satu antamuka jaringan (network interface) dan dapat meneruskan datagram dari satu antarmuka ke antarmuka yang lain. Untuk setiap datagram yang diterima, router memeriksa apakah datagram tersebut memang ditujukan ke dirinya. Jika ternyata ditujukan kepada router tersebut, datagram disampaikan ke lapisan transport.

Jika datagram tidak ditujukan kepada router tersebut, yang akan diperiksa adalah forwarding table yang dimilikinya untuk memutuskan ke mana seharusnya datagram tersebut ditujukan. Forwarding table adalah tabel yang terdiri dari pasangan alamat IP (alamat host atau alamat jaringan), alamat router berikut, dan antarmuka tempat keluar datagram.

Jika tidak menemukan sebuah baris pun dalam forwarding table yang sesuai dengan alamat tujuan, router akan memberikan pesan kepada pengirim bahwa alamat yang dimaksud tidak dapat dicapai. Kejadian ini dapat dianalogikan dengan pesan "kembali ke pengirim" pada pos biasa. Sebuah router juga dapat memberitahu bahwa dirinya bukan router terbaik ke suatu tujuan, dan menyarankan penggunaan router lain. Dengan ketiga fungsi yang terdapat pada router ini, host-host di Internet dapat saling terhubung.

Statik dan Dinamik

Secara umum mekanisme koordinasi routing dapat dibagi menjadi dua: routing statik dan routing dinamik. Pada routing statik, entri-entri dalam forwarding table router diisi dan dihapus secara manual, sedangkan pada routing dinamik perubahan dilakukan melalui protokol routing. Routing statik adalah pengaturan routing paling sederhana yang dapat dilakukan pada jaringan komputer. Menggunakan routing statik murni dalam sebuah jaringan berarti mengisi setiap entri dalam forwarding table di setiap router yang berada di jaringan tersebut.

Penggunaan routing statik dalam sebuah jaringan yang kecil tentu bukanlah suatu masalah; hanya beberapa entri yang perlu diisikan pada forwarding table di setiap router. Namun Anda tentu dapat membayangkan bagaimana jika harus melengkapi forwarding table di setiap router yang jumlahnya tidak sedikit dalam jaringan yang besar. Apalagi jika Anda ditugaskan untuk mengisi entri-entri di seluruh router di Internet yang jumlahnya banyak sekali dan terus bertambah setiap hari. Tentu repot sekali!

Routing dinamik adalah cara yang digunakan untuk melepaskan kewajiban mengisi entri-entri forwarding table secara manual. Protokol routing mengatur router-router sehingga dapat berkomunikasi satu dengan yang lain dan saling memberikan informasi routing yang dapat mengubah isi forwarding table, tergantung keadaan jaringannya. Dengan cara ini, router-router mengetahui keadaan jaringan yang terakhir dan mampu meneruskan datagram ke arah yang benar.

Interior Routing Protocol

Pada awal 1980-an Internet terbatas pada ARPANET, Satnet (perluasan ARPANET yang menggunakan satelit), dan beberapa jaringan lokal yang terhubung lewat gateway. Dalam perkembangannya, Internet memerlukan struktur yang bersifat hirarkis untuk mengantisipasi jaringan yang telah menjadi besar. Internet kemudian dipecah menjadi beberapa autonomous system (AS) dan saat ini Internet terdiri dari ribuan AS. Setiap AS memiliki mekanisme pertukaran dan pengumpulan informasi routing sendiri.

Protokol yang digunakan untuk bertukar informasi routing dalam AS digolongkan sebagai interior routing protocol (IRP). Hasil pengumpulan informasi routing ini kemudian disampaikan kepada AS lain dalam bentuk reachability information. Reachability information yang dikeluarkan oleh sebuah AS berisi informasi mengenai jaringan-jaringan yang dapat dicapai melalui AS tersebut dan menjadi indikator terhubungnya AS ke Internet. Penyampaian reachability information antar-AS dilakukan menggunakan protokol yang digolongkan sebagai exterior routing protocol (ERP).

IRP yang dijadikan standar di Internet sampai saat ini adalah Routing Information Protocol (RIP) dan Open Shortest Path First (OSPF). Di samping kedua protokol ini terdapat juga protokol routing yang bersifat proprietary tetapi banyak digunakan di Internet, yaitu Internet Gateway Routing Protocol (IGRP) dari Cisco System. Protokol IGRP kemudian diperluas menjadi Extended IGRP (EIGRP). Semua protokol routing di atas menggunakan metrik sebagai dasar untuk menentukan jalur terbaik yang dapat ditempuh oleh datagram. Metrik diasosiasikan dengan "biaya" yang terdapat pada setiap link, yang dapat berupa throughput (kecepatan data), delay, biaya sambungan, dan keandalan link.

I. Routing Information Protocol

RIP (akronim, dibaca sebagai rip) termasuk dalam protokol distance-vector, sebuah protokol yang sangat sederhana. Protokol distance-vector sering juga disebut protokol Bellman-Ford, karena berasal dari algoritma perhitungan jarak terpendek oleh R.E. Bellman, dan dideskripsikan dalam bentuk algoritma-terdistribusi pertama kali oleh Ford dan Fulkerson.

Setiap router dengan protokol distance-vector ketika pertama kali dijalankan hanya mengetahui cara routing ke dirinya sendiri (informasi lokal) dan tidak mengetahui topologi jaringan tempatnya berada. Router kemudia mengirimkan informasi lokal tersebut dalam bentuk distance-vector ke semua link yang terhubung langsung dengannya. Router yang menerima informasi routing menghitung distance-vector, menambahkan distance-vector dengan metrik link tempat informasi tersebut diterima, dan memasukkannya ke dalam entri forwarding table jika dianggap merupakan jalur terbaik. Informasi routing setelah penambahan metrik kemudian dikirim lagi ke seluruh antarmuka router, dan ini dilakukan setiap selang waktu tertentu. Demikian seterusnya sehingga seluruh router di jaringan mengetahui topologi jaringan tersebut.

Protokol distance-vector memiliki kelemahan yang dapat terlihat apabila dalam jaringan ada link yang terputus. Dua kemungkinan kegagalan yang mungkin terjadi adalah efek bouncing dan menghitung-sampai-tak-hingga (counting to infinity). Efek bouncing dapat terjadi pada jaringan yang menggunakan metrik yang berbeda pada minimal sebuah link. Link yang putus dapat menyebabkan routing loop, sehingga datagram yang melewati link tertentu hanya berputar-putar di antara dua router (bouncing) sampai umur (time to live) datagram tersebut habis.

Menghitung-sampai-tak-hingga terjadi karena router terlambat menginformasikan bahwa suatu link terputus. Keterlambatan ini menyebabkan router harus mengirim dan menerima distance-vector serta menghitung metrik sampai batas maksimum metrik distance-vector tercapai. Link tersebut dinyatakan putus setelah distance-vector mencapai batas maksimum metrik. Pada saat menghitung metrik ini juga terjadi routing loop, bahkan untuk waktu yang lebih lama daripada apabila terjadi efek bouncing..

RIP tidak mengadopsi protokol distance-vector begitu saja, melainkan dengan melakukan beberapa penambahan pada algoritmanya agar routing loop yang terjadi dapat diminimalkan. Split horizon digunakan RIP untuk meminimalkan efek bouncing. Prinsip yang digunakan split horizon sederhana: jika node A menyampaikan datagram ke tujuan X melalui node B, maka bagi B tidak masuk akal untuk mencapai tujuan X melalui A. Jadi, A tidak perlu memberitahu B bahwa X dapat dicapai B melalui A.

Untuk mencegah kasus menghitung-sampai-tak-hingga, RIP menggunakan metode Triggered Update. RIP memiliki timer untuk mengetahui kapan router harus kembali memberikan informasi routing. Jika terjadi perubahan pada jaringan, sementara timer belum habis, router tetap harus mengirimkan informasi routing karena dipicu oleh perubahan tersebut (triggered update). Dengan demikian, router-router di jaringan dapat dengan cepat mengetahui perubahan yang terjadi dan meminimalkan kemungkinan routing loop terjadi.

RIP yang didefinisikan dalam RFC-1058 menggunakan metrik antara 1 dan 15, sedangkan 16 dianggap sebagai tak-hingga. Route dengan distance-vector 16 tidak dimasukkan ke dalam forwarding table. Batas metrik 16 ini mencegah waktu menghitung-sampai-tak-hingga yang terlalu lama. Paket-paket RIP secara normal dikirimkan setiap 30 detik atau lebih cepat jika terdapat triggered updates. Jika dalam 180 detik sebuah route tidak diperbarui, router menghapus entri route tersebut dari forwarding table. RIP tidak memiliki informasi tentang subnet setiap route. Router harus menganggap setiap route yang diterima memiliki subnet yang sama dengan subnet pada router itu. Dengan demikian, RIP tidak mendukung Variable Length Subnet Masking (VLSM).

RIP versi 2 (RIP-2 atau RIPv2) berupaya untuk menghasilkan beberapa perbaikan atas RIP, yaitu dukungan untuk VLSM, menggunakan otentikasi, memberikan informasi hop berikut (next hop), dan multicast. Penambahan informasi subnet mask pada setiap route membuat router tidak harus mengasumsikan bahwa route tersebut memiliki subnet mask yang sama dengan subnet mask yang digunakan padanya.

RIP-2 juga menggunakan otentikasi agar dapat mengetahui informasi routing mana yang dapat dipercaya. Otentikasi diperlukan pada protokol routing untuk membuat protokol tersebut menjadi lebih aman. RIP-1 tidak menggunakan otentikasi sehingga orang dapat memberikan informasi routing palsu. Informasi hop berikut pada RIP-2 digunakan oleh router untuk menginformasikan sebuah route tetapi untuk mencapai route tersebut tidak melewati router yang memberi informasi, melainkan router yang lain. Pemakaian hop berikut biasanya di perbatasan antar-AS.

RIP-1 menggunakan alamat broadcast untuk mengirimkan informasi routing. Akibatnya, paket ini diterima oleh semua host yang berada dalam subnet tersebut dan menambah beban kerja host. RIP-2 dapat mengirimkan paket menggunakan multicast pada IP 224.0.0.9 sehingga tidak semua host perlu menerima dan memproses informasi routing. Hanya router-router yang menggunakan RIP-2 yang menerima informasi routing tersebut tanpa perlu mengganggu host-host lain dalam subnet.

RIP merupakan protokol routing yang sederhana, dan ini menjadi alasan mengapa RIP paling banyak diimplementasikan dalam jaringan. Mengatur routing menggunakan RIP tidak rumit dan memberikan hasil yang cukup dapat diterima, terlebih jika jarang terjadi kegagalan link jaringan. Walaupun demikian, untuk jaringan yang besar dan kompleks, RIP mungkin tidak cukup. Dalam kondisi demikian, penghitungan routing dalam RIP sering membutuhkan waktu yang lama, dan menyebabkan terjadinya routing loop. Untuk jaringan seperti ini, sebagian besar spesialis jaringan komputer menggunakan protokol yang masuk dalam kelompok link-state

II. Open Shortest Path First (OSPF)

Teknologi link-state dikembangkan dalam ARPAnet untuk menghasilkan protokol yang terdistribusi yang jauh lebih baik daripada protokol distance-vector. Alih-alih saling bertukar jarak (distance) ke tujuan, setiap router dalam jaringan memiliki peta jaringan yang dapat diperbarui dengan cepat setelah setiap perubahan topologi. Peta ini digunakan untuk menghitung route yang lebih akurat daripada menggunakan protokol distance-vector. Perkembangan teknologi ini akhirnya menghasilkan protokol Open Shortest Path First (OSPF) yang dikembangkan oleh IETF untuk digunakan di Internet. Bahkan sekarang Internet Architecture Board (IAB) telah merekomendasikan OSPF sebagai pengganti RIP.

Prinsip link-state routing sangat sederhana. Sebagai pengganti menghitung route "terbaik" dengan cara terdistribusi, semua router mempunyai peta jaringan dan menghitung semua route yang terbaik dari peta ini. Peta jaringan tersebut disimpan dalam sebuah basis data dan setiap record dalam basis data tersebut menyatakan sebuah link dalam jaringan. Record-record tersebut dikirimkan oleh router yang terhubung langsung dengan masing-masing link.

Karena setiap router perlu memiliki peta jaringan yang menggambarkan kondisi terakhir topologi jaringan yang lengkap, setiap perubahan dalam jaringan harus diikuti oleh perubahan dalam basis data link-state yang terletak di setiap router. Perubahan status link yang dideteksi router akan mengubah basis data link-state router tersebut, kemudian router mengirimkan perubahan tersebut ke router-router lain.

Protokol yang digunakan untuk mengirimkan perubahan ini harus cepat dan dapat diandalkan. Ini dapat dicapai oleh protokol flooding. Dalam protokol flooding, pesan yang dikirim adalah perubahan dari basis data serta nomor urut pesan tersebut. Dengan hanya mengirimkan perubahan basis data, waktu yang diperlukan untuk pengiriman dan pemrosesan pesan tersebut lebih sedikit dibandingdengan mengirim seluruh isi basis data tersebut. Nomor urut pesan diperlukan untuk mengetahui apakah pesan yang diterima lebih baru daripada yang terdapat dalam basis data. Nomor urut ini berguna pada kasus link yang putus menjadi tersambung kembali.

Pada saat terdapat link putus dan jaringan menjadi terpisah, basis data kedua bagian jaringan tersebut menjadi berbeda. Ketika link yang putus tersebut hidup kembali, basis data di semua router harus disamakan. Basis data ini tidak akan kembali sama dengan mengirimkan satu pesan link-state saja. Proses penyamaan basis data pada router yang bertetangga disebut sebagai menghidupkan adjacency. Dua buah router bertetangga disebut sebagai adjacent bila basis data link-state keduanya telah sama. Dalam proses ini kedua router tersebut tidak saling bertukar basis data karena akan membutuhkan waktu yang lama.

Proses menghidupkan adjacency terdiri dari dua fasa.Fasa pertama, kedua router saling bertukar deskripsi basis data yang merupakan ringkasan dari basis data yang dimiliki setiap router. Setiap router kemudian membandingkan deskripsi basis data yang diterima dengan basis data yang dimilikinya. Pada fasa kedua, setiap router meminta tetangganya untuk mengirimkan record-record basis data yang berbeda, yaitu bila router tidak memiliki record tersebut, atau nomor urut record yang dimiliki lebih kecil daripada yang dikirimkan oleh deskripsi basis data. Setelah proses ini, router memperbarui beberapa record dan ini kemudian dikirimkan ke router-router lain melalui protokol flooding.

Protokol link-state lebih baik daripada protokol distance-vector disebabkan oleh beberapa hal: waktu yang diperlukan untuk konvergen lebih cepat, dan lebih penting lagi protokol ini tidak menghasilkan routing loop. Protokol ini mendukung penggunaan beberapa metrik sekaligus. Throughput, delay, biaya, dan keandalan adalah metrik-metrik yang umum digunakan dalam jaringan. Di samping itu protokol ini juga dapat menghasilkan banyak jalur ke sebuah tujuan. Misalkan router A memiliki dua buah jalur dengan metrik yang sama ke host B. Protokol dapat memasukkan kedua jalur tersebut ke dalam forwarding table sehingga router mampu membagi beban di antara kedua jalur tersebut.

Rancangan OSPF menggunakan protokol link-state dengan beberapa penambahan fungsi. Fungsi-fungsi yang ditambahkan antara lain mendukung jaringan multi-akses, seperti X.25 dan Ethernet, dan membagi jaringan yang besar mejadi beberapa area.

Telah dijelaskan di atas bahwa setiap router dalam protokol link-state perlu membentuk adjacency dengan router tetangganya. Pada jaringan multi-akses, tetangga setiap router dapat lebih dari satu. Dalam situasi seperti ini, setiap router dalam jaringan perlu membentuk adjacency dengan semua router yang lain, dan ini tidak efisien. OSPF mengefisienkan adjacency ini dengan memperkenalkan konsep designated router dan designated router cadangan. Semua router hanya perlu adjacent dengan designated router tersebut, sehingga hanya designated router yang adjacent dengan semua router yang lain. Designated router cadangan akan mengambil alih fungsi designated router yang gagal berfungsi.

Langkah pertama dalam jaringan multi-akses adalah memilih designated router dan cadangannya. Pemilihan ini dimasukkan ke dalam protokol Hello, protokol dalam OSPF untuk mengetahui tetangga-tetangga router dalam setiap link. Setelah pemilihan, baru kemudian router-router membentuk adjacency dengan designated router dan cadangannya. Setiap terjadi perubahan jaringan, router mengirimkan pesan menggunakan protokol flooding ke designated router, dan designated router yang mengirimkan pesan tersebut ke router-router lain dalam link.

Designated router cadangan juga mendengarkan pesan-pesan yang dikirim ke designated router. Jika designated router gagal, cadangannya kemudian menjadi designated router yang baru serta dipilih designated router cadangan yang baru. Karena designated router yang baru telah adjacent dengan router-router lain, tidak perlu dilakukan lagi proses penyamaan basis data yang membutuhkan waktu yang lama tersebut.

Dalam jaringan yang besar tentu dibutuhkan basis data yang besar pula untuk menyimpan topologi jaringan. Ini mengarah kepada kebutuhan memori router yang lebih besar serta waktu perhitungan route yang lebih lama. Untuk mengantisipasi hal ini, OSPF menggunakan konsep area dan backbone. Jaringan dibagi menjadi beberapa area yang terhubung ke backbone. Setiap area dianggap sebagai jaringan tersendiri dan router-router di dalamnya hanya perlu memiliki peta topologi jaringan dalam area tersebut. Router-router yang terletak di perbatasan antar area hanya mengirimkan ringkasan dari link-link yang terdapat dalam area dan tidak mengirimkan topologi area satu ke area lain. Dengan demikian, perhitungan route menjadi lebih sederhana.

Kesederhanaan vs. Kemampuan

Kita sudah lihat sepintas bagaimana RIP dan OSPF bekerja. Setiap protokol routing memiliki kelebihan dan kekurangannya masing-masing. Protokol RIP sangat sederhana dan mudah diimplementasikan tetapi dapat menimbulkan routing loop. Protokol OSPF merupakan protokol yang lebih rumit dan lebih baik daripada RIP tetapi membutuhkan memori dan waktu CPU yang besar.

Sumber : http://oktadymalik.multiply.com/journal/item/35

http://209.85.175.104/